先说环境:

Ubuntu 14.04.4 LTS (GNU/Linux 3.13.0-52-generic x86_64)

PHP 5.5.9-1ubuntu4.19 (cli)实战过程

手头上有一个加密过的项目和一个php扩展的动态连接库(jinhou.so)。

PHP代码类似如下的样子:

<?php

/* xxxx技术有限公司版权所有: 2016-09-08 08:18:00 */

jhgo('uGpqefbDEBkqp4preQ2UaAp3RAUeJAZ5s4aERAQMkxbJTgEovHnQw6WxsA99sAhSacJCLGxZL4Q4u6zFyGveuDUoemktHGkMaB5D');?>根据上面分析到的已知条件有:

加密方式类似 eval 的加密方式。

jhgo 包含执行代码跟解密代码。

jinhou.so 里面包含 jhgo 函数。

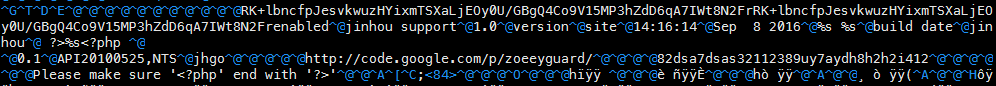

首先非常粗暴的用 VIM 打开 jinhou.so 看看有没有什么关键的信息。

很不幸,明文写着解决方案的出处。https://github.com/eixom/zoee...

看了代码理论上这个扩展暴露出来有两个方法,一个执行加密文件的方法和一个解密文件的方法。但实际上只有一个方法暴露出来,那么还有一个被狡猾的提供者删除了。

当然源码我们都有了也就不计较那么多了。

试着用官方源码编译下然后decode一下发现还是不行。

再仔细研究了一下,发现

里面有一串很神奇的字符串: 82dsa7dsas32112389uy7aydh8h2h2i412 心想是不是他的加密Key。再翻代码果真是。在 https://github.com/eixom/zoeeyguard/blob/master/src/guard.h 文件里面。

原来的是 28dsa7dsas12312389uy7aydh8h1h2i312。改完之后发现还是不行。

果真我还是Too Young Too Simple啊。

程序员心理角度分析下:一般没人会去改代码,基本上都是动动参数而已。是不是还有其他参数改动了?可是其他参数都是数组格式的这可头疼了。

/* private key */

#define PRIVATE_KEY "28dsa7dsas12312389uy7aydh8h1h2i312"

#define PRIVATE_KEY_LEN sizeof(PRIVATE_KEY)

/* order */

static const unsigned char OBFUSCATED_ORDER[] = {

13, 6, 5, 7, 1, 15, 14, 20

, 9, 16, 19, 4, 18, 10, 2, 8

, 12, 3, 11, 0, 17

};

#define ORDER_SIZE sizeof(OBFUSCATED_ORDER) / sizeof(* OBFUSCATED_ORDER)

/* alphabet for base64 */

static const unsigned char OBFUSCATED_ALPHABET[] = {

's', '4', 'N', 'E', 'k', 'X', 'c', 'u'

, 'J', '2', 'U', 'o', 'O', 'w', 'K', 'v'

, 'h', 'H', 'C', '/', 'D', 'q', 'l', 'R'

, 'B', 'r', '5', 'Z', 'S', 'Q', '6', 'W'

, '3', 'L', 'j', '8', '1', 'z', '0', 'G'

, 'n', 'e', 'y', 'b', 'I', 'd', 'i', 'P'

, 'A', '9', '7', '+', 'm', 'V', 'M', 'Y'

, 'F', 'g', 'f', 'p', 'a', 'T', 't', 'x'

};

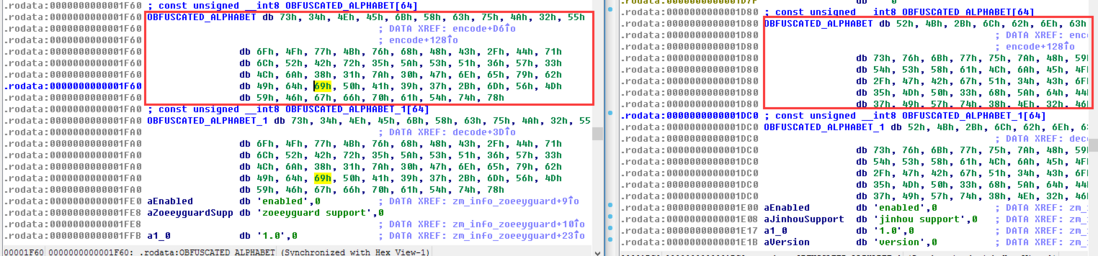

#define ALPHABET_SIZE 64这个时候得请出大杀器了:IDA Pro v6.8,反编译神器。左边是正常版本,右边是jinhou.so。

根据数据更改guard.h里面的文件。重新编译下,果真成功解密出来了。

<?php

require_cache(APP_PATH.'/Lib/Action/User/AddonAction.class.php');

?>事后总结

1、 这次破解没花费多少时间,主要感谢加密方案跟加密代码已经明文告诉我们。

2、 主要的时间是在试探加密参数上,很幸运的是.so文件也没有加壳。

3、 在破解的过程中也了解了PHP加密的缺陷性,所以才有了下一篇文章:通用PHP加密文件还原方法。

**粗体** _斜体_ [链接](http://example.com) `代码` - 列表 > 引用。你还可以使用@来通知其他用户。