SSH (Secure Shell) 密钥为我们提供了登录 Linux 和 UNIX 的安全方法。当我们使用 SSH 密钥访问 Linux 系统时,它也被称为无密码 SSH 身份验证。

在这篇文章中,我们将学习如何在 Linux 中使用密钥设置无密码 SSH 身份验证。

实验准备

- 客户主机 (Rocky Linux) — SSH Client — 192.168.1.135

- 远程主机 (Ubuntu 20.04) — 192.168.1.130

(1) 使用 SSH -keygen 命令在客户主机上生成 SSH 密钥

登录跳转主机,执行 ssh-keyen 命令,使用 rsa 算法生成公私钥对

$ ssh-keygen -t rsa此命令将提示您输入公钥和私钥的路径,如果您想保持默认路径,则按 enter 键,并在提示设置密码短语时按 enter 键

ssh-keygen 命令的输出如下所示

注意: ssh-keygen 命令默认生成的密钥大小为 2048 位。如果你想改变键的大小,那么使用-b 选项后面跟着 size (以位为单位),示例如下所示

$ ssh-keygen -t rsa -b 4096(2) 复制用户 Public Key 到远程 Linux 系统

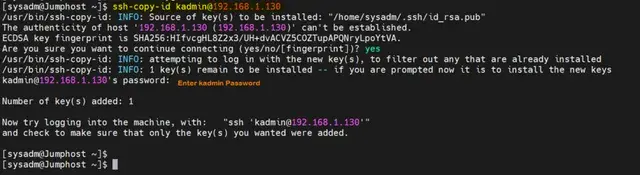

使用 ssh-copy-id 命令将用户公钥拷贝到远程 linux 系统用户授权密钥文件中。

Syntax: ssh-copy-id <user-name>@<Remote-Linux-System-IP>

$ ssh-copy-id kadmin@192.168.1.130(3) 测试无密码 SSH 身份验证

现在尝试从跳转主机 ssh 远程系统

$ ssh kadmin@192.168.1.130很好,上面的输出确认了我们可以登录到远程系统,而不需要指定任何密码。

注意: 一旦密钥交换和测试完毕,我们应该禁用 root 和其他用户的基于密码的身份验证。

为此,请编辑 /etc/ssh/sshd_config 文件,然后设置以下参数:

PermitRootLogin no

PubkeyAuthentication yes

PasswordAuthentication no

UsePAM yes保存并退出文件,并使用下面的 systemctl 命令重新启动 ssh 服务

$ sudo systemctl restart sshd另一个要点是远程用户,在我们的例子中 kadmin 应该是 sudo 组的一部分,并且拥有管理权限,这样它就可以执行管理任务。

以上就是这篇文章的全部内容,我希望你觉得它有用,请在下面的评论区写下你的问题和反馈。

**粗体** _斜体_ [链接](http://example.com) `代码` - 列表 > 引用。你还可以使用@来通知其他用户。