“2022可信隐私计算峰会”于今日在北京顺利举办!会上中国信通院云计算与大数据研究所副主任闫树正式启动隐私计算联盟互联互通推进计划,蚂蚁集团成为首批加入该计划的成员;同时峰会还发布了"隐私计算跨平台开放算法协议第一部分:ECDH-PSI",本次互联互通成果由蚂蚁集团、中国移动、洞见科技依托隐私计算联盟互联互通推进计划进行了实践,相关代码实现已在隐语开源社区正式发布。

成果详解

隐私计算实现复杂,种类繁多,需依靠协议簇的系列标准做到全面互联互通:互联互通开放协议簇由多个子协议组成,每个子协议对隐私计算的某一方面做了规范化和标准化,这些子协议组合起来才能使隐私计算算法真正做到全行业的互联互通。对于单个开放协议而言,分为算法握手和算法执行两个步骤。握手流程实现通用算法类的参数算法对齐,安全原语相关的参数对齐。算法执行阶段包括本地算法计算,交换中间信息,实现异构平台之间的互联互通。

蚂蚁集团,中国移动,洞见科技依托隐私计算联盟互联互通推进计划,首先启动了基于ECDH-PSI的开放协议的设计与实践,隐私集合求交PSI,不仅可以独立使用实现联合分析,同时也是联合建模的第一个步骤样本对齐的核心算法。

ECDH-PSI 开放协议架构介绍

ECDH-PSI 算法概述:

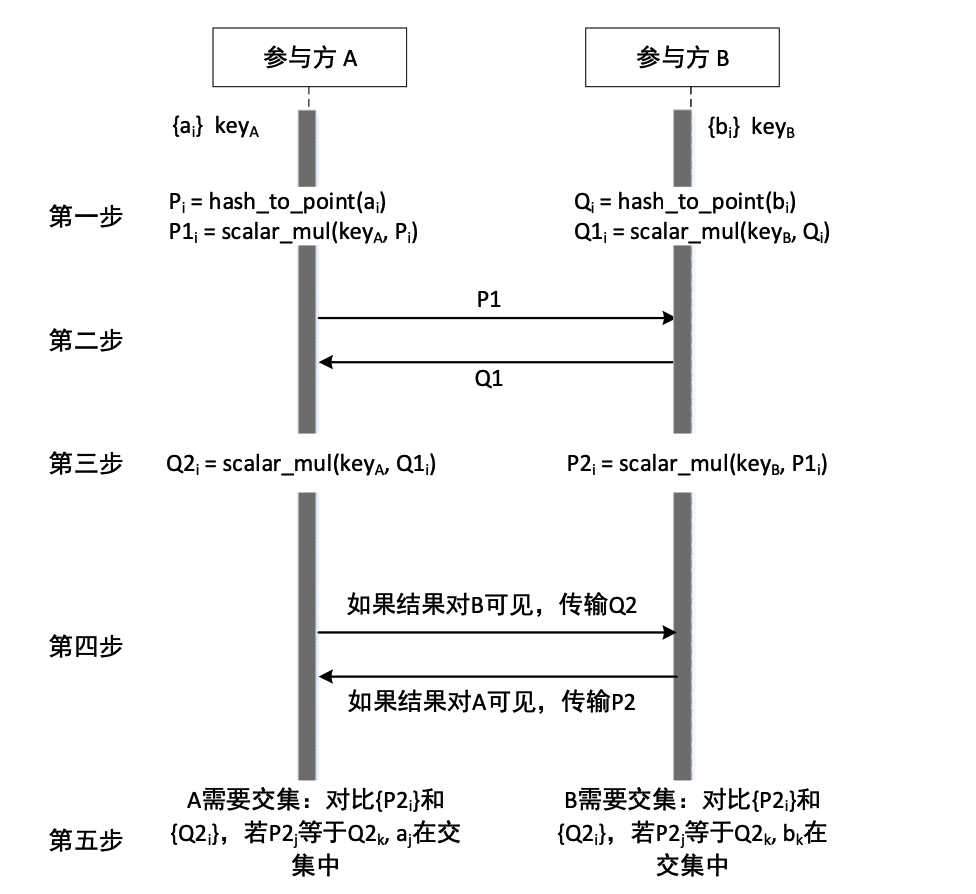

ECDH-PSI的算法流程如图所示,包括五个步骤:

第一步:参与方在本地计算原始数据(如ai)的杂凑值,并将杂凑值映射到椭圆曲线上的点,然后加密得到数据(如P1i);

第二步:参与方将加密后的数据的传输给其它数据提供方,如参与方A将P1i传输给数据 提供方B;

第三步:参与方对在本地使用自己的私钥对步骤二中接收到的数据进行二次加密;

第四步:如果结果对另一个参与方可见,将步骤三中加密后的数据传输给另外一个参与方;

第五步:参与方本地计算集合求交的结果。

注:加密指基于椭圆曲线的点乘算法和本地的密钥(如keyA),对数据完成加密。

ECDH-PSI 算法流程:

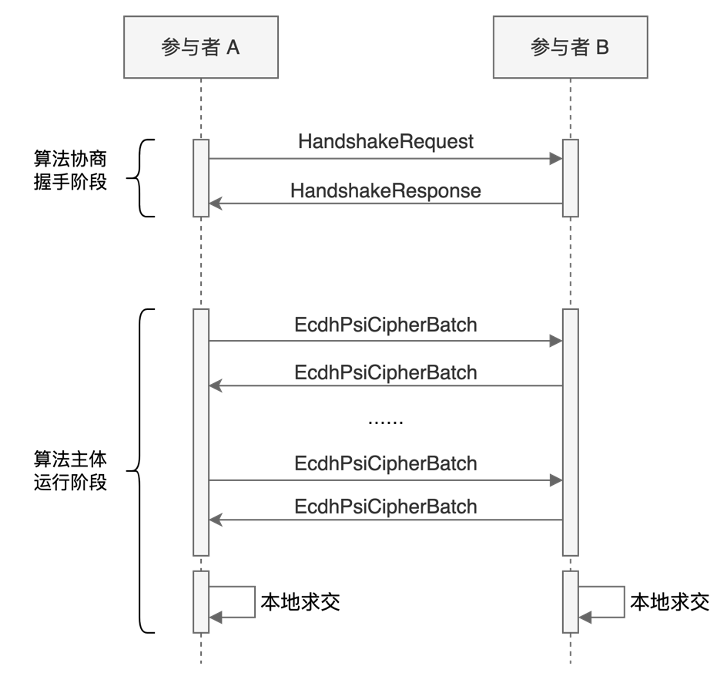

专有协议 ECDH-PSI 分为2个阶段,握手阶段和算法主体运行阶段。

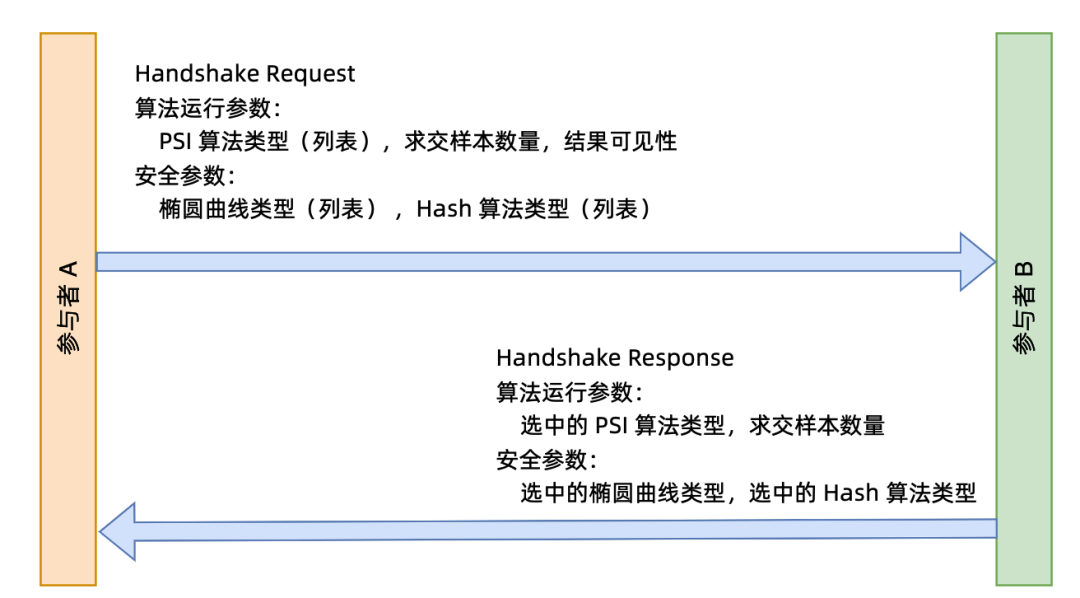

握手协议俱备的能力:

- 确定交互互通的算法

- 确定运行所需参数,包括算法参数和安全原语相关的参数

- 为减少所使用的RTT,握手协议在一次交互中完成

算法主体基于握手协商的参数完成 PSI 计算

本次互联互通实践有三大亮点:国密算法兼容支持,算法安全公开透明,通信+互联网两个行业的三方互联。基于该实践经验,联合发布隐私计算跨平台互联互通开放协议第1部分:ECDH-PSI 的协议文稿,同时相关实现代码已在隐语社区上开源发布,方便行业借鉴参考。

02

成果共享

隐语深度支持开放算法协议:

隐语的算子原生支持开放协议,开放协议算子不是一个 demo,而是生产级可用。通过开源,隐语给出了开放协议的一种参考实现,帮助行业更好地理解协议的内容。

互联互通文档地址:

https://www.secretflow.org.cn...\_CN/index.html

ECDH-PSI互联互通开放协议开源地址:

https://github.com/secretflow...

隐语ECDH-PSI参考实现地址:

https://github.com/secretflow...\_psi.h

成果价值

当前隐私计算企业百余家,产品呈现百花齐放的状态。大多数产品异构闭源独立发展,产品技术实现差异较大,造成跨平台无法互联互通数据的计算孤,给数据应用各方带来了系统重复建设和运维成本增加的问题。互联互通是降低隐私计算产品部署成本、实现规模化应用的现实需求、和构建数据流通基础设施的必要基础。

隐私计算的互联互通需要满足信息互通、平台自治、实现安全、结果正确、易扩展等特性。隐私计算协议互联大致可以分为两类:算法调度协议互联和开放算法协议互联。算法调度协议互联,即俗称的黑盒算法迁移形式;开放算法协议互联,即俗称的白盒算法对齐形式。在实际使用中,“算法调度协议互联”和“开放算法协议互联”可组合使用。

当下,业界的主要探索大多集中在算法调度层的互联互通,这种方式是基于同一算法组件迁移实现协同计算,无需公开算法实现,但是需要使用方对“算法插件”进行可信认证。而开放算法协议互联,则是基于同一算法的规范流程实现任务协同计算,规范的流程更加透明和开放,更容易建立多边的信任,也能在隐私计算市场上激发更为丰富的可以互联互通、相互协同的算法实现,因此,这一首次对算法层互联互通的开放协议进行了的探索实践具有突破引领的技术意义。

**粗体** _斜体_ [链接](http://example.com) `代码` - 列表 > 引用。你还可以使用@来通知其他用户。