本文首发于CSDN,CSDN博主「瞿小凯」的原创文章,遵循CC 4.0 BY-SA版权协议,原文链接:https://blog.csdn.net/weixin_...

勤恳好学的小凯,工作之余报名了一个培训。

这天,他接到电话,对方说:因为疫情原因,培训不得不取消,现在我们正在统一退款给学员,麻烦你加一下我们的退款群,给你安排退款。

小凯心想:最近整个教育行业这么惨,这破培训机构不会是要卷走学费跑路吧?

入群后,小凯看到群公告,一个坏消息和一个好消息。

坏消息大意是:培训机构王八蛋老板欠下外债3.5个亿,带着小姨子跑了,我们没有钱再赔给学员们。

好消息是:幸好之前给学员们买了商业保险,所以现在保险公司会负责赔偿报名费和其他相关费用。

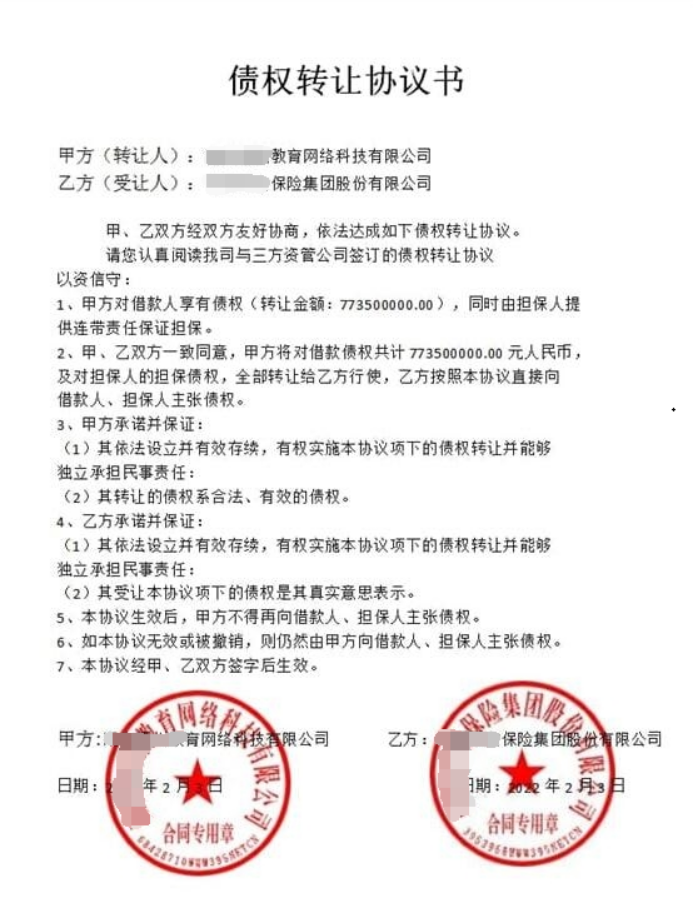

群管理员在群里发了一张图片,是一张债权转让协议书,白纸黑字红章,给人一种句句属实的感觉。

紧接着,管理员开始发图,教大家下载一个金融APP,在里头申请退款。

下载页面,这款金融APP应用评分4.9分,有几万个好评,甚至还需要输入邀请码才能注册:

二

注册完成后,小凯登录进去,看起来还挺像回事:

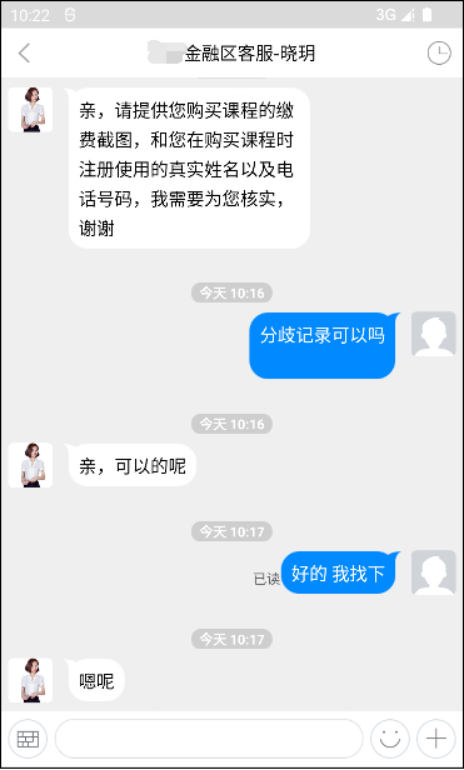

客服发来消息告诉小凯,需要提交之前的缴费证据,以及相关信息,以便他们核实退款信息:

三

小凯提交信息,片刻,客户人员返回来一张确认单,里头是小凯刚刚填写的内容。

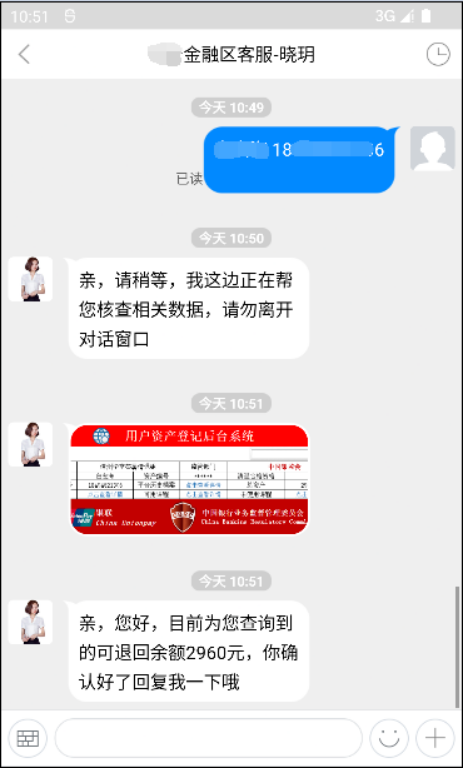

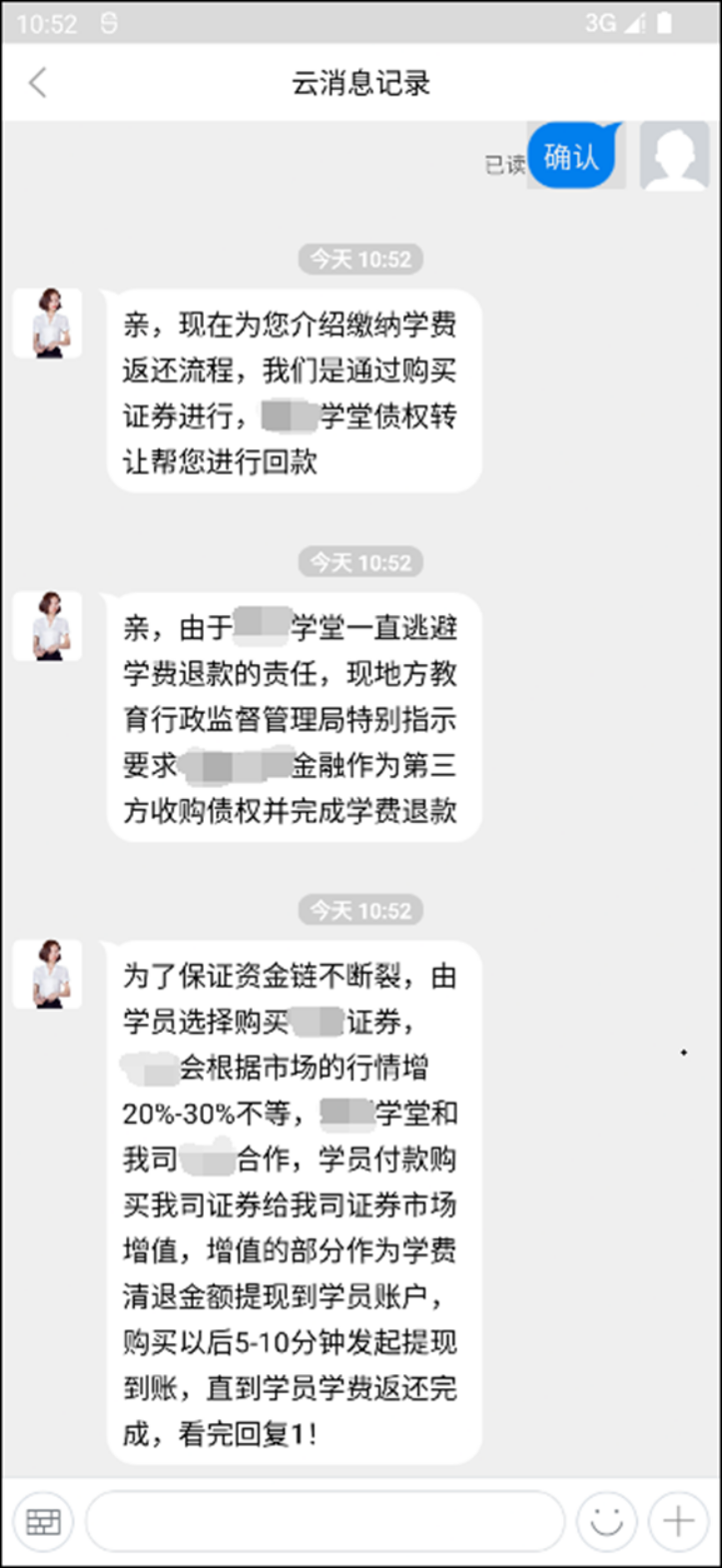

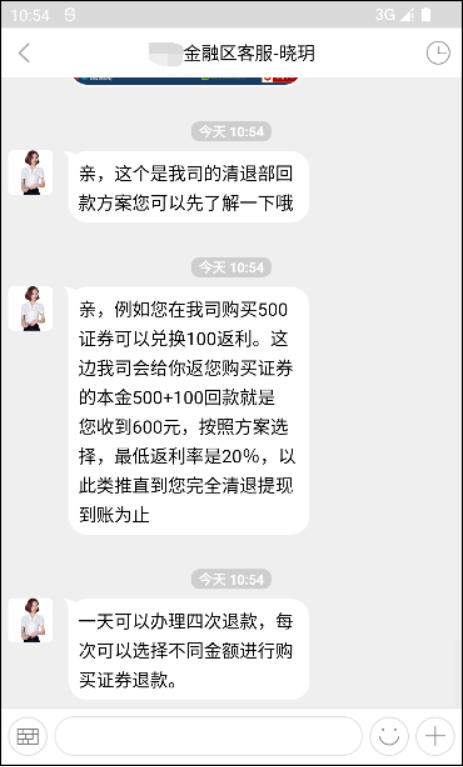

确认无误后,客服打出了一波话术:

按照客服的说法,学员需要先买他们公司的证券,可以确保收益在20~30%左右,赚到的钱作为学员的赔款。

随后,客服给出了不同额度的退款方案和详细解释,并告诉受害者退款有次数限制,暗示购买额度越大,回款就越快。

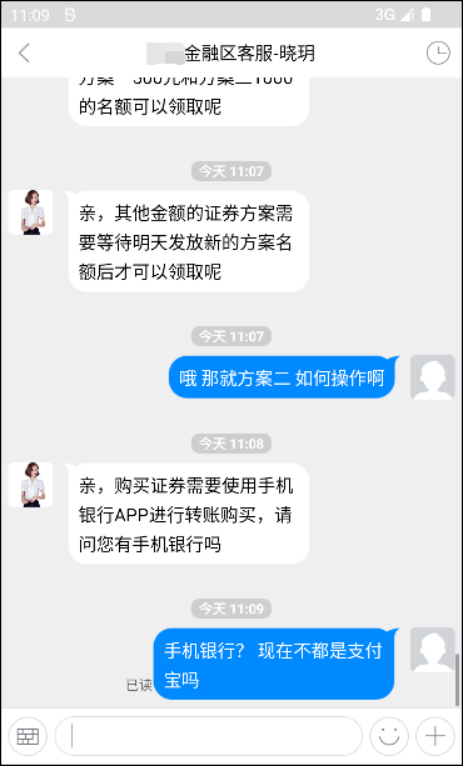

小凯选择了一个方案之后,客服开始引导他转账。

客服返过来一个看起来挺靠谱的银行收款账户图片,并且在下方用红字暗示用户需要在10分钟内完成付款(趁着目标受骗者那聪明的智商还没来得及重新占领高地)。

四

剧情进行这里,通常就是当事人小凯转账几万块,发现被骗后捶胸顿足,后悔不已。

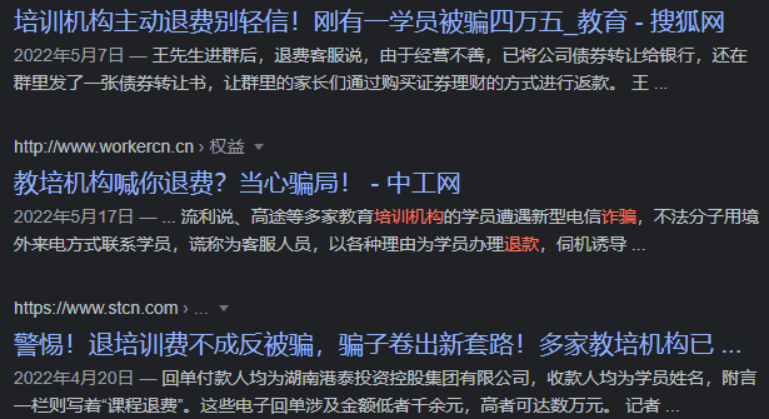

网上也有很多中招的案例:

不过这次诈骗团伙不太走运,因为小凯是恰好是一位网络威胁分析师,日常工作就是帮客户抓入侵的黑客、协助有关部门分析调查网络案件、调查高级黑客团伙等等。

夜路走多了,总会撞到鬼,这回诈骗团伙就撞见了。BGM响起,是时候表演真正的技术了。

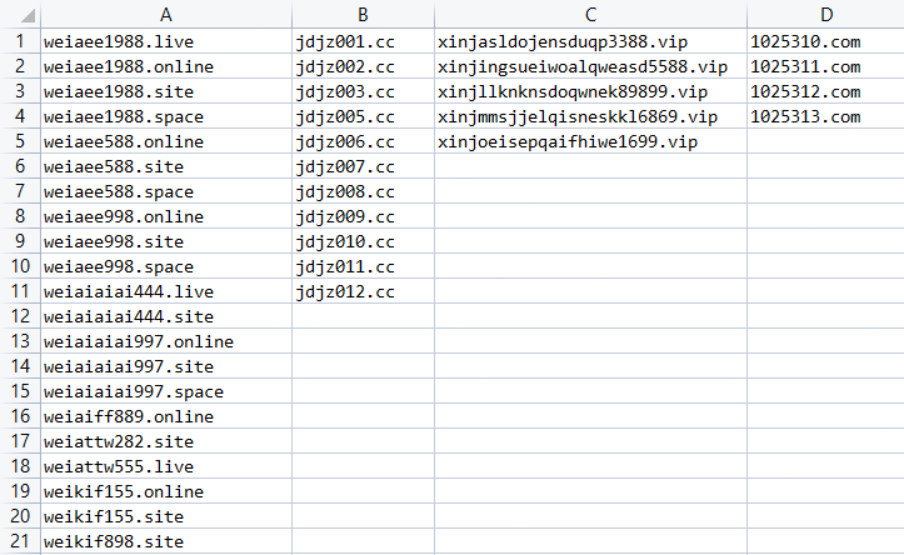

顺着群管理员给的两个下载链接,小凯找到一个CDN(内容分发网络),发现诈骗用的那个金融APP,是以随机生成的4位字符.app的形式进行访问(比如这次的金融APP是xWyj.app)

经过拓线分析,小凯发现还有许多域名都可以使用xWyj.app的标志符访问到仿冒软件的下载页面,并且把4位标识字符改成别的,还能访问到不同的APP下载页面。

用大白话解释一下,就好比是小凯发现一个有问题的商品(诈骗APP),然后顺着商品的来源(下载链接),摸到了对应的连锁超市(CDN),超市货架上除了有这个款有问题的商品,还摆着别的商品(APP)。

在这家连锁超市的不同分店(域名),只要报上商品名(四位数的标识符),都能找到同一个商品(软件)。

小凯判断:这是诈骗团伙购买的APP托管服务,诈骗团伙利用它来分发自己的APP。

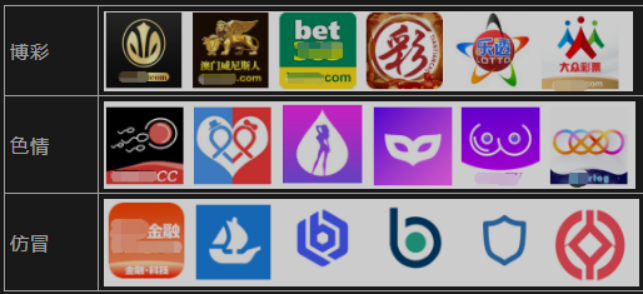

这个APP托管平台虽然也有大量正常的软件,但是博彩、色情、游戏、仿冒软件也不少,其中博彩软件居多:

五

小凯「掰开」上面提到的那个退款用的金融APP,发现APP主页指向的域名都是随机生成的,没什么特别的规律。

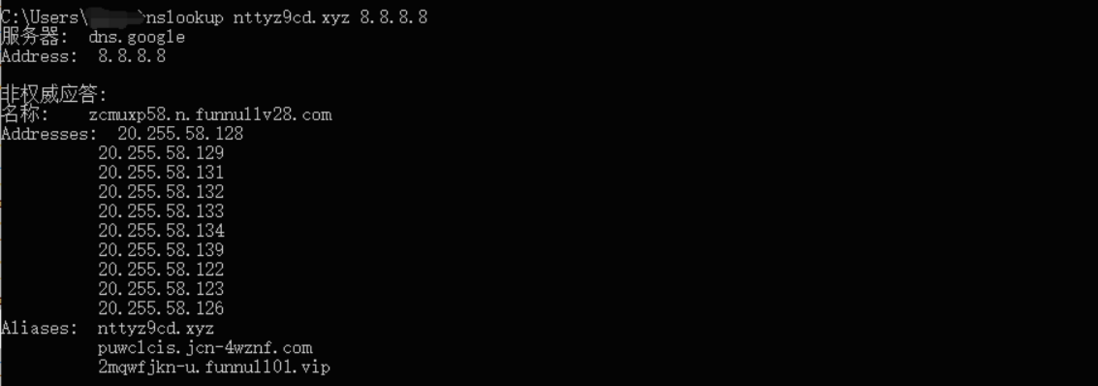

DGA(域名生成算法)是网络犯罪者们最惯用的隐藏伎俩,打一枪换一个地方(域名)。

小凯发现,黑产团伙为了管理这些大量随机生成的域名,让它们最终都能解析到诈骗界面,先把这些DGA域名先都解析到一个格式为:x.xxx.xxxxx.com(x是随机字符)的GoDaddy(一个全球知名的网站服务商)域名上,再解析到国内的一个CDN调度域名上,最后再调度到诈骗界面。

总之就像是警匪片里演的那样,犯罪分子为了躲避追查,绕来绕去,中间跳了好几层。

经过拓线分析,小凯梳理出4套页面模板,伪装成证券交易、竞猜软件、航空购票、网上商城、色情网站、刷单平台等进行诈骗。

有航空购票的:

有公益慈善的:

有证券交易(也就是上文中我们提到的):

有网上商城:

有色情软件:

有刷单平台:

六

进展到这,小凯不打算继续调查下去,因为接下来,可能得拜托警察叔叔了。

祝天下骗子们早日伏法!

**粗体** _斜体_ [链接](http://example.com) `代码` - 列表 > 引用。你还可以使用@来通知其他用户。