在网上看了些关于防止sql注入的文件和提问,比如使用预处理、过滤敏感字符。我一直想不明白的是,解决ssql注入问题非常非常简单啊,只要对用户输入的内容转义一下就可以了,就是讲用户输入的',"转义成\',\"就可以了,搞不懂为什么搞的那么复杂了?还是说我这种方法不能杜绝所有的sql注入

只要对用户输入的内容转义一下就可以了,就是讲用户输入的',"转义成\',\"就可以了,搞不懂为什么搞的那么复杂了?还是说我这种方法不能杜绝所有的sql注入

你一定不知道有一种注入叫做宽字符注入,int型注入,orderBy注入,

其次注入其实非常容易防御,主要麻烦的是xss

撰写回答

你尚未登录,登录后可以

- 和开发者交流问题的细节

- 关注并接收问题和回答的更新提醒

- 参与内容的编辑和改进,让解决方法与时俱进

推荐问题

Java 开发 URL 匹配问题?

所有url都是对应 spring boot 3.5.0 @PostMapping访问前先进拦截器,查看有没有访问权限,获取请求url,然后根据url去查是否有匹配的,现在静态的1,3,7直接查询是否相等就可以了,对于动态2,4,5,6怎么匹配?4 回答929 阅读✓ 已解决

为何无法连接 阿里云轻量应用服务器上 docker 中的 mysql ?

以下是我当前的环境状态,仍然无法连接到 [链接] ; 我还需要检查什么? {代码...}8 回答1.1k 阅读

我想要可靠地升级网站,有没有标准的流程?或者需要注意的地方?

网上搜不到,不知道是不是我用的关键词不对。我用“网站升级 流程”和“update website”在谷歌搜的。我还找了一本运维的书,结果扫了一眼目录和可能贴边的地方也没有。2 回答1.2k 阅读✓ 已解决

mysql 死锁问题?

mysql 死锁问题sys_rule_instance 表结构为数据库隔离级别为 使用两个session, 按照图片上标注的 sql 执行顺序执行。其中 session2执行到 6 时,会因为获取不到锁而被阻塞。这里是问题1: session1 只会锁定 rid = 1359214167466315800 的记录,与 session2 锁定 rid = 1359214167462121472 的记录不会产生冲突,也就不会...3 回答968 阅读✓ 已解决

TP6指定时间段内填写指定内容?

使用框架:TP6根据时间段下发任务到用户,就是后台管理设定本月份要上报资料,然后用户在这个月的时间段里面就要上报指定资料。我完全没有思路,不知道有没有什么大神提供一下思路给我!!!我试过了订阅推送,但实际操作不太懂,也没有什么概念!2 回答777 阅读✓ 已解决

cURL error 77: error setting certificate file: /etc/ssl/certs/ca-certificates.crt 如何处理?

php 报错 php 请求 [链接]我用的是swoole-cli openEuler {代码...} etc/ssl/certs/ 没有这个 ca-certificates.crt 文件尝试处理 {代码...} 以上处理均不生效,之前处理过同样的问题但是现在又出来了php curl 报77 报证书错误,和swoole-cli 没有关系,应该就是系统配置的问题,但是我不知道如何处理这个问题。1 回答752 阅读✓ 已解决

MyBatis Plus 如何对敏感字段加解密(使用哪种加密方式)?

MyBatis Plus 如何对敏感字段加解密(使用哪种加密方式)?不同敏感字段需要使用不同的密钥,加密取出后给前端需要做脱敏,脱敏是在 Jackson 序列化到前端的时候做吗?2 回答1.6k 阅读

用htmlspecialchars/HTMLPurifier防御XSS注入,用预处理参数化查询防御SQL注入.

调用HTMLPurifier过滤XSS后输出HTML:

MySQLi绑定参数查询:

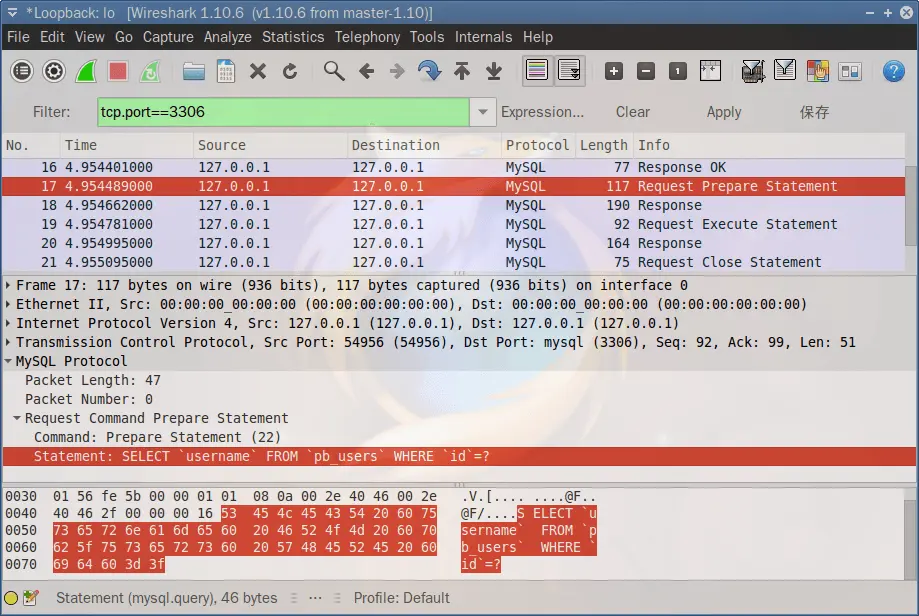

WireShark里用tcp.port==3306过滤分析PHP和MySQL通信

在 Request Prepare Statement 里可以看到 SELECT

usernameFROMpb_usersWHEREid=?在 Request Execute Statement 里可以看到 Parameter 内容为:

Type: FIELD_TYPE_LONGLONG (8)

Unsigned: 0

Value: 1

可见PHP将SQL模板和变量分两次发送给MySQL,由MySQL完成变量的转义处理.

既然SQL模板和变量是分两次发送的,那么就不存在SQL注入的问题了.

在MySQL的general_log里可以看到:

Prepare SELECT

usernameFROMpb_usersWHEREid=?Execute SELECT

usernameFROMpb_usersWHEREid=1如果ID绑定为string,则Execute时id赋值是这样的:

id='1'如果PDO没有关闭模拟预处理,则可以看到:

Query SELECT

usernameFROMpb_usersWHEREid=1